AWS adalah platform komputasi online. Oleh karena itu, wajar jika keamanan menjadi salah satu perhatian utama para pengembang dan Pakar TI. Untuk memenuhi kebutuhan penggunanya, AWS telah menghilangkan praktik tradisional hard-coding nilai-nilai dalam kode dengan memperkenalkan “Manajer Rahasia AWS”.

Garis Besar Singkat

Artikel ini menyajikan informasi tentang aspek-aspek berikut:

- Apa itu Manajer Rahasia AWS?

- Bagaimana Cara Membuat Dan Memodifikasi Rahasia di AWS Secret Manager Menggunakan CLI?

- Kesimpulan

Apa itu Manajer Rahasia AWS?

AWS Secret Manager unggul dalam kemampuannya untuk melindungi dan mengamankan informasi sensitif sumber daya seperti token OAuth, kredensial Database, kunci API, dll. Informasi rahasia tersebut disimpan dalam bentuk terenkripsi yang dikenal sebagai “rahasia” . Secret Manager memastikan bahwa semua informasi rahasia pengguna dienkripsi dan hanya diakses oleh badan yang berwenang. Rahasia ini dapat diakses dan dimodifikasi dengan menggunakan Konsol AWS atau CLI.

Bagaimana Cara Membuat Dan Memodifikasi Rahasia di AWS Secret Manager Menggunakan CLI?

AWS Secret Manager memungkinkan pengguna untuk mengontrol otentikasi dan manajemen akses. Selain menyimpan dan mengambil rahasia, pengguna dapat menjadwalkan perputaran rahasia yang menggantikan rahasia jangka panjang dengan rahasia jangka pendek. Hal ini mengarah pada perbaikan postur keamanan aplikasi dan mencegah kemungkinan gangguan fungsionalitas oleh siapa pun.

Amazon Web Service adalah platform yang dirancang dengan baik dan aman yang berupaya menyediakan fasilitas dan sumber daya terbaik bagi penggunanya. Di blog ini, kita akan mempelajari penerapan metode berikut dengan rahasia menggunakan AWS CLI:

- Metode 1: Buat Rahasia

- Metode 2: Perbarui Nilai Rahasianya

- Metode 3: Edit Deskripsi

- Metode 4: Ubah Kunci Enkripsi

- Metode 5: Hapus Rahasia

- Metode 6: Kembalikan Rahasia

- Metode 7: Tandai Rahasia

- Metode 8: Filter Rahasianya

- Metode 9: Replikasi Rahasia

Pelajari lebih lanjut tentang Memodifikasi Rahasia menggunakan Konsol AWS dengan merujuk pada artikel ini: “Cara Memodifikasi Rahasia Dengan AWS Secret Manager Menggunakan Konsol AWS” .

Metode 1: Buat Rahasia di IAM Menggunakan AWS CLI

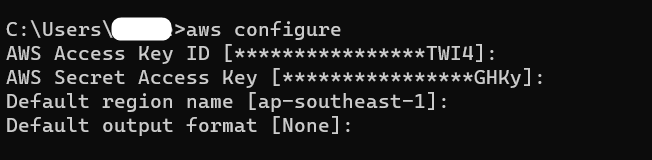

Ke membuat rahasia di AWS Secret Manager, masuk ke akun AWS menggunakan perintah berikut:

konfigurasi aws

Selanjutnya, berikan perintah berikut dan tekan 'Memasuki' tombol dari keyboard:

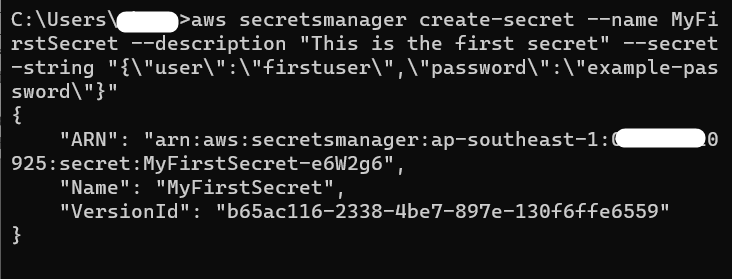

-nama: digunakan untuk memasukkan nama rahasia.

-keterangan: memberikan penjelasan singkat tentang rahasianya.

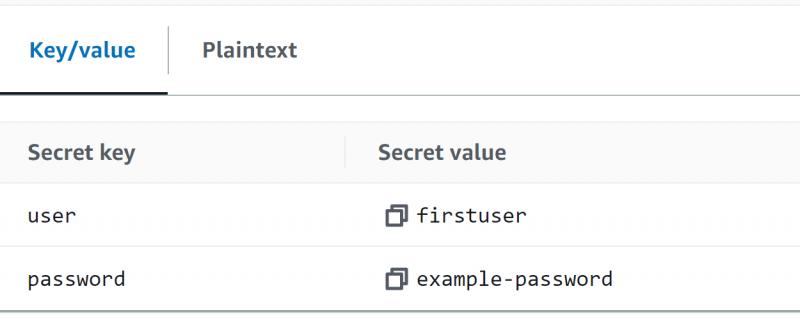

–string rahasia: digunakan untuk menentukan pasangan nilai kunci. Dalam perintah yang disebutkan di atas, 'pengguna' Dan 'kata sandi' adalah keduanya kunci. Demikian pula, “pengguna pertama” Dan “contoh-kata sandi” adalah keduanya nilai-nilai untuk kuncinya:

Untuk mempelajari cara membuat rahasia di AWS Secret Console, lihat artikel ini: “Bagaimana Cara Menyimpan Kredensial Amazon RDS Menggunakan Secrets Manager?”

Keluaran

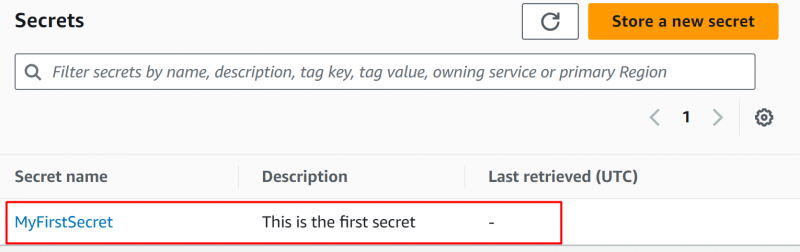

Namun, outputnya juga bisa diverifikasi dari Dasbor Manajer Rahasia di mana rahasianya dibuat oleh CLI :

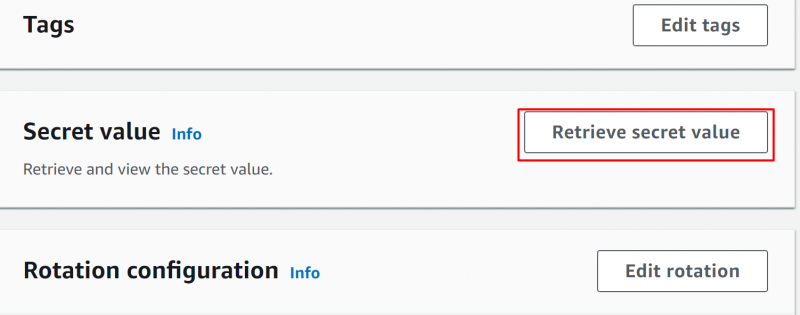

Klik pada Nama Rahasia . Gulir ke bawah antarmuka berikutnya ke “Nilai rahasia” bagian. Ketuk “Ambil nilai rahasia” tombol untuk melihat pasangan nilai kunci:

Itu pasangan nilai kunci ditampilkan sama seperti yang kami berikan pada perintah yang disebutkan di atas:

Metode 2: Perbarui Nilai Rahasianya

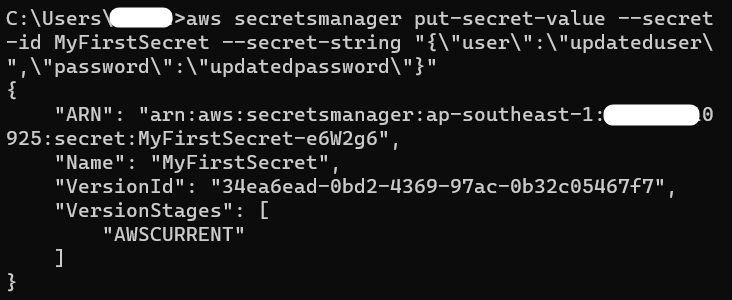

Untuk memperbarui nilai kunci dalam rahasia, berikan perintah berikut. Itu “–string rahasia” dalam perintah berisi nilai yang diperbarui untuk 'pengguna' Dan 'kata sandi' kunci.:

aws secretmanager nilai rahasia --rahasia-id Rahasia Pertamaku --string-rahasia '{' pengguna ':' pengguna yang diperbarui ',' kata sandi ':' kata sandi yang diperbarui '}'

Keluaran

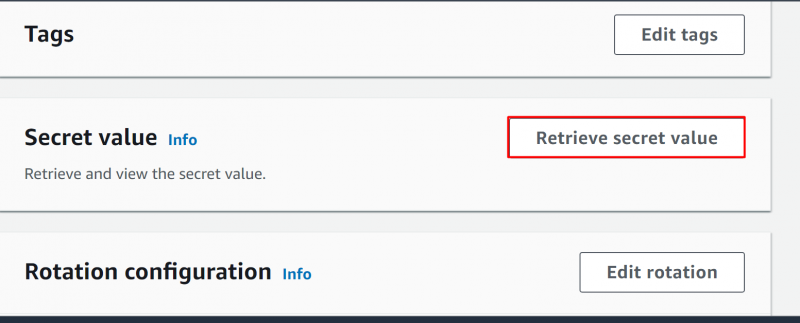

Dengan mengunjungi Dasbor Manajer Rahasia, ketuk nama rahasia untuk melihat spesifikasinya. Dalam “Nilai rahasia” bagian pada antarmuka yang ditampilkan, ketuk “Ambil nilai rahasia” tombol:

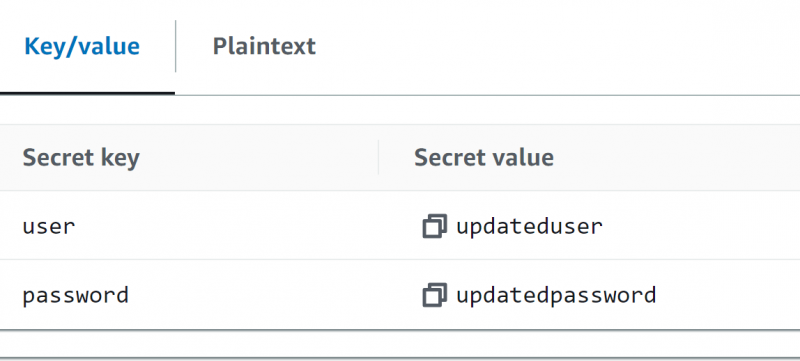

Ini akan menampilkan pasangan nilai kunci . Dari sini, nilai kunci berhasil diperbarui:

Metode 3: Perbarui Deskripsi Rahasianya

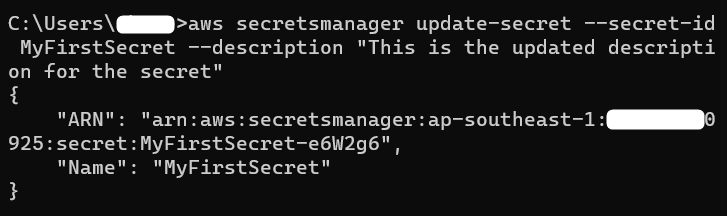

Selain nilainya, kita juga dapat mengeditnya keterangan dari Rahasia . Untuk tujuan ini, berikan perintah berikut ke CLI:

aws secretmanager update-rahasia --rahasia-id Rahasia Pertamaku --keterangan 'Ini adalah deskripsi terbaru untuk rahasianya'

Keluaran

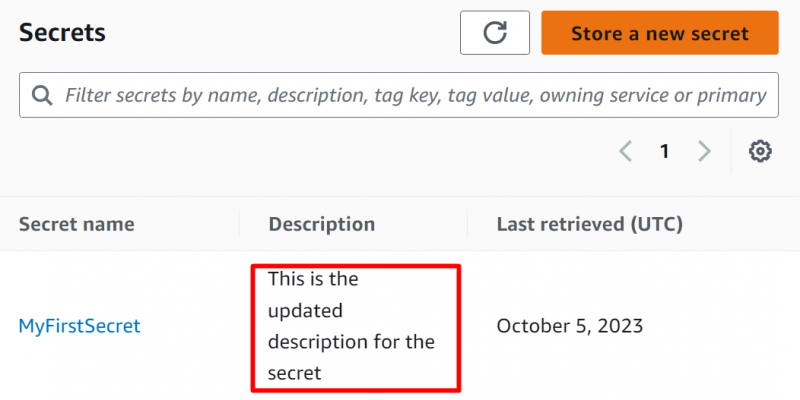

Untuk verifikasi, kunjungi Dasbor Manajer Rahasia . Di dasbor, itu deskripsi rahasia disediakan:

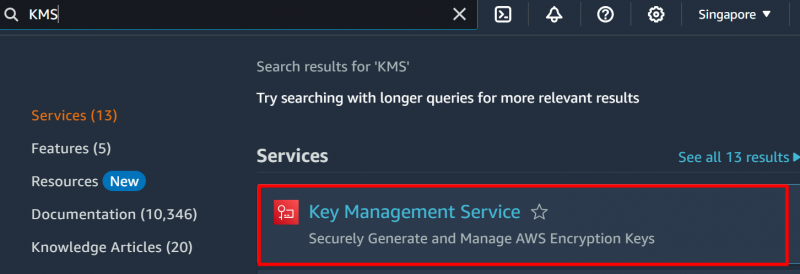

Metode 4: Ubah Kunci Enkripsi

Salah satu modifikasi lain yang dapat dilakukan pengguna dengan AWS Secret Manager adalah “Ubah Kunci Enkripsi” rahasianya. Untuk tujuan ini, cari dan pilih “KMS” layanan dari Konsol Manajemen AWS :

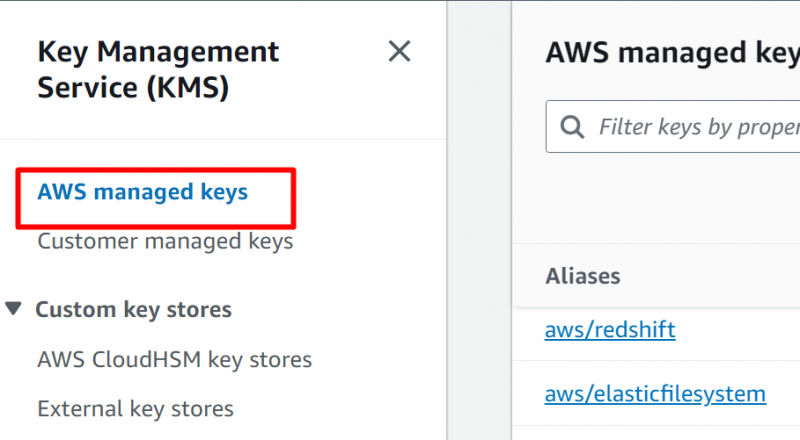

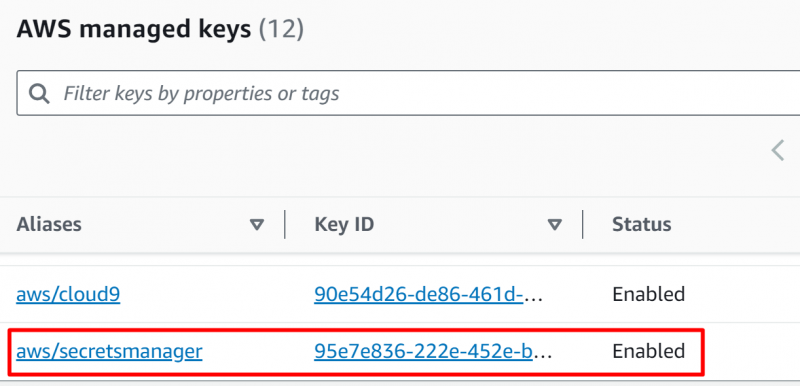

AWS akan memberikan kunci default untuk enkripsi saat membuat rahasia. Pengguna juga dapat memilih a “Kunci yang dikelola pelanggan” tetapi praktik yang direkomendasikan adalah dengan menggunakan kunci default disediakan . Karena kunci default digunakan untuk demo ini, klik pada “Kunci terkelola AWS” pilihan dari sidebar kiri KMS:

Gulir ke bawah Antarmuka kunci terkelola AWS dan temukan “aws/manajer rahasia” kunci. Kunci ini dikaitkan dengan rahasia yang dibuat sebelumnya. Klik pada nama kunci untuk melihat konfigurasi:

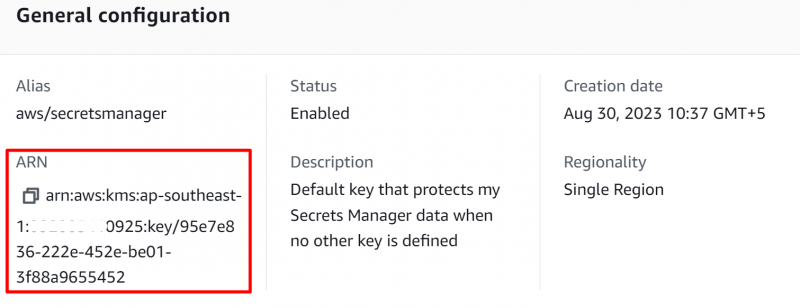

Dari Antarmuka konfigurasi umum, salin “RNA” karena diperlukan untuk mengidentifikasi rahasia dan mengubah kunci enkripsi:

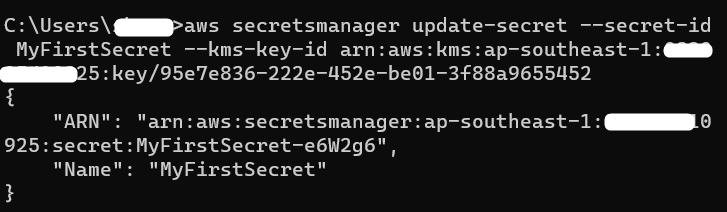

Kembali ke CLI, menyediakan pengikut memerintah dengan menyalin ARN :

aws secretmanager update-rahasia --rahasia-id Rahasia Pertamaku --kms-kunci-id arn:aws:kms:us-barat- 2 : 123456789012 :kunci / CONTOH1-90ab-cdef-fedc-ba987CONTOH–kms-kunci-id: menyediakan ARN yang disalin untuk mengubah kunci enkripsi rahasia.

–id-rahasia: Berikan nama rahasia yang kuncinya akan diubah:

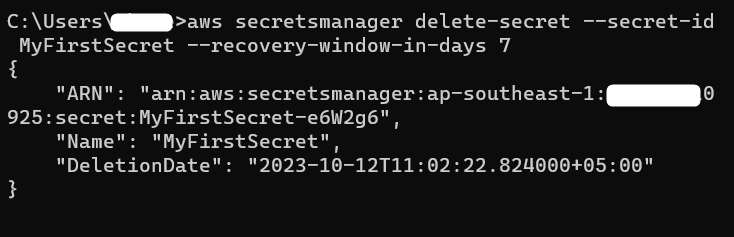

Metode 5: Hapus Rahasia

Pengguna juga dapat menghapus rahasia dengan menggunakan antarmuka baris perintah. Sebelum suatu rahasia dihapus, dijadwalkan minimal 7 hari hingga maksimal 30 hari. Perintah berikut digunakan untuk menghapus rahasia dari Dashboard Secret Manager:

aws secretmanager hapus-rahasia --rahasia-id Rahasia Pertamaku --jendela pemulihan-dalam-hari 7

–id-rahasia: berikan nama rahasia yang akan dihapus.

–jendela pemulihan dalam beberapa hari: mengacu pada jadwal penghapusan. Rahasianya akan dihapus setelah waktu yang ditentukan di “jendela pemulihan” . Rahasianya akan dihapus secara permanen dan tidak dapat dipulihkan.

Keluaran

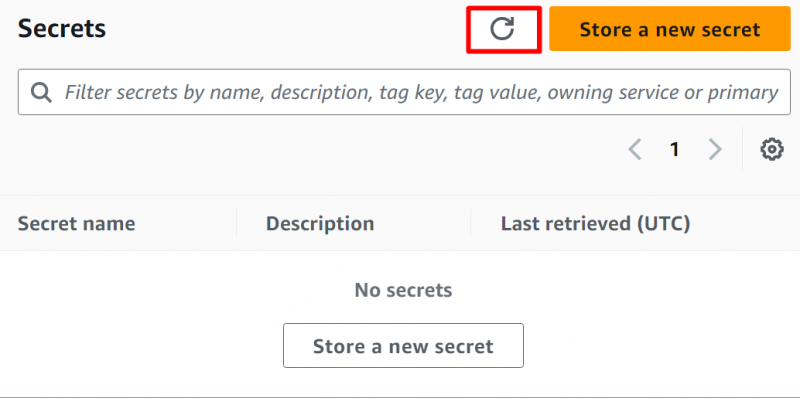

Untuk verifikasi, kunjungi Dasbor Manajer Rahasia dan klik pada “Muat ulang” tombol. Antarmuka yang mirip dengan gambar terlampir akan ditampilkan:

Metode 6: Kembalikan Rahasia

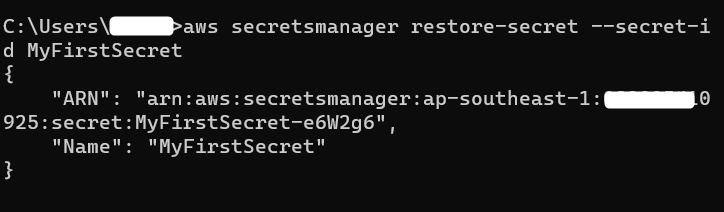

Dengan AWS Secret Manager, kita juga dapat memulihkan rahasia yang terhapus secara tidak sengaja. Pada antarmuka baris perintah, berikan perintah berikut:

aws secretmanager pemulihan-rahasia --rahasia-id Rahasia Pertamaku–id-rahasia: berikan nama rahasia yang ingin dipulihkan.

Keluaran

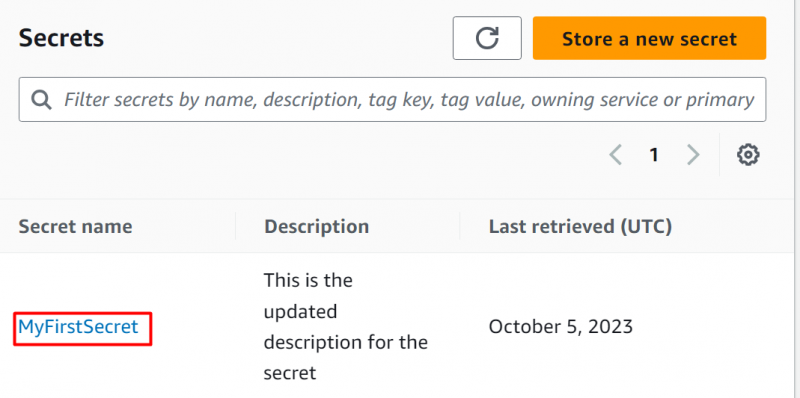

Di Dasbor Manajer Rahasia, rahasia yang ditentukan telah berhasil dipulihkan :

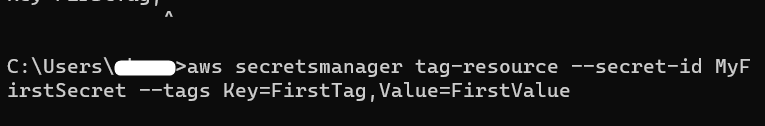

Metode 7: Tandai Rahasia

Tag adalah sebuah cara yang efisien untuk mengelola sumber daya. Pengguna dapat menambahkan 50 tag ke sebuah rahasia. Untuk menandai rahasia, berikan perintah berikut ke AWS CLI:

sumber daya tag aws secretmanager --rahasia-id Rahasia Pertamaku --tag Kunci =Tag Pertama, Nilai =Nilai Pertama–id-rahasia: mengacu pada nama rahasia yang tagnya akan ditambahkan.

–tag: Tag adalah kombinasi kunci dan nilai. Menggunakan kata kunci “–tag”, tentukan pasangan kunci dan nilai.

Keluaran

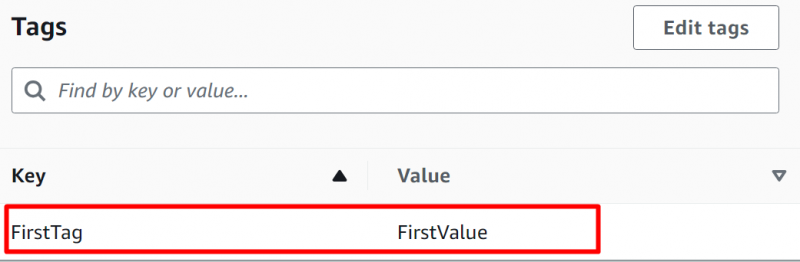

Untuk verifikasi, pilih rahasianya dari Dasbor Manajer Rahasia. Gulir ke bawah ke “Tag” bagian untuk melihat tag yang ditambahkan:

Metode 8: Filter Rahasia

AWS memungkinkan pengguna untuk mencari rahasia yang disimpan dengan menggunakan 'Saring' kata kunci. Pengguna dapat memfilter rahasia berdasarkan tag, nama, deskripsi, dll. Untuk memfilter rahasia, gunakan perintah berikut:

aws secretmanager daftar-rahasia --Saring Kunci = 'nama' , Nilai-nilai = 'Rahasia Pertamaku'Kunci: tentukan bidang di mana rahasia harus disaring.

Nilai: berikan nama rahasia untuk mengidentifikasi rahasia secara unik

Dengan menjalankan perintah yang disebutkan di atas, Manajer Rahasia akan menampilkan informasi kunci:

Metode 9: Replikasi Rahasia

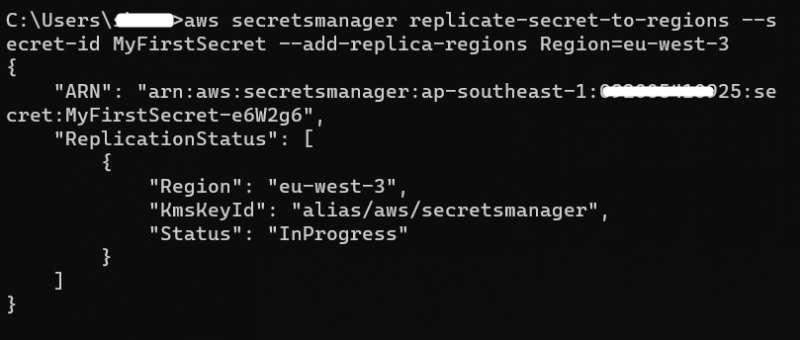

Secret Manager juga memungkinkan penggunanya mereplikasi rahasia mereka di wilayah AWS lainnya. Untuk menghapus rahasia, penting untuk menghapus replika rahasianya terlebih dahulu. Untuk mengonfigurasi replika rahasia di Wilayah AWS yang berbeda, gunakan perintah yang disebutkan di bawah ini:

aws secretmanager replika-rahasia-ke-wilayah --rahasia-id Rahasia Pertamaku --tambahkan-replika-wilayah Wilayah =eu-barat- 3Wilayah: mengacu pada area AWS di mana rahasianya harus direplikasi.

Pelajari lebih lanjut tentang mereplikasi Rahasia di AWS Secret Manager dengan merujuk pada artikel ini: “Bagaimana Cara Mereplikasi Rahasia ke Wilayah Lain di AWS Secret Manager?” .

Keluaran

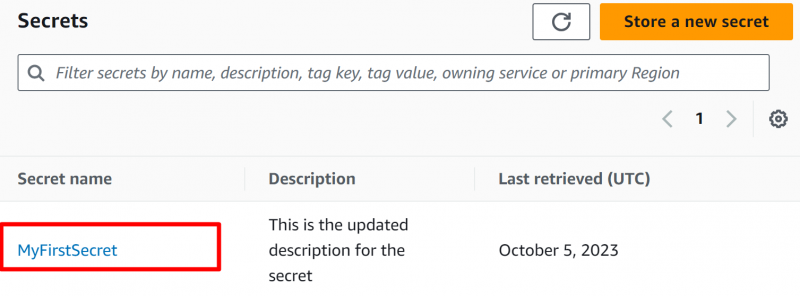

Untuk memverifikasi apakah rahasia telah berhasil direplikasi atau tidak, kunjungi Dasbor Manajer Rahasia dan pilih rahasianya:

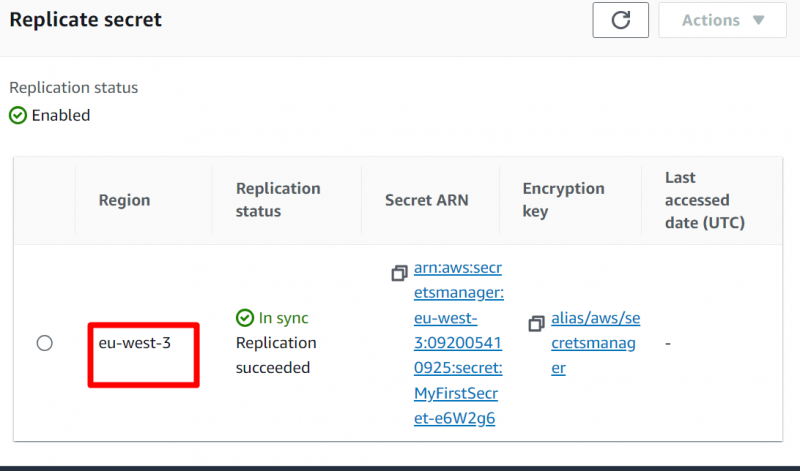

Gulir ke bawah ke Replikasi bagian rahasia . Replikasi telah diaktifkan berhasil :

Sekian dari panduan ini.

Kesimpulan

Untuk membuat dan memodifikasi rahasia menggunakan CLI, masukkan perintah yang disebutkan dan tentukan tindakan, ID rahasia, dan pasangan nilai kunci untuk mengidentifikasi rahasia secara unik. Dengan menggunakan perintah ini, pengguna dapat menjalankan semua operasi rahasia yang dilakukan menggunakan Konsol AWS seperti menghapus, memperbarui, membuat, mereplikasi, atau memulihkan, dll. Artikel ini adalah tutorial lengkap dengan deskripsi langkah demi langkah tentang cara membuat dan memodifikasi Rahasia di AWS Secret Manager menggunakan CLI.