Tantangan Umum yang Dihadapi dalam Metasploit

1. Masalah Instalasi dan Pengaturan

Salah satu tantangan awal yang dihadapi oleh banyak pengguna melibatkan prosedur instalasi dan pengaturan. Metasploit mengandalkan berbagai dependensi yang memerlukan konfigurasi yang tepat. Jika pengaturan ini tidak dilakukan dengan benar, dapat mengakibatkan berbagai masalah, termasuk tidak adanya modul atau komponen yang tidak berfungsi sebagaimana mestinya.

Larutan:

Verifikasi Ketergantungan : Pastikan semua dependensi yang diperlukan telah diinstal dan selalu diperbarui. Dokumentasi resmi Metasploit menawarkan daftar prasyarat terperinci yang disesuaikan dengan berbagai sistem operasi. Jalankan pembaruan penuh dan perbarui sistem Linux Anda dengan menggunakan perintah berikut:

sudo pembaruan yang tepat -Dan && sudo peningkatan yang tepat -Dan && sudo apt dist-upgrade -Dan

Gunakan Distro Linux Tujuan Penetrasi : Untuk menyederhanakan proses setup, pertimbangkan untuk menggunakan distro Penetration Linux seperti Kali Linux yang sudah diinstal Metasploit.

2. Kesalahan Koneksi Basis Data

Metasploit mengandalkan database untuk menyimpan informasi tentang target, kerentanan, dan data sesi. Masalah koneksi dengan database dapat menghambat alur kerja pengujian Anda.

Larutan:

Konfigurasi Basis Data : Pastikan pengaturan database Anda di Metasploit dikonfigurasi dengan benar. Periksa kembali kredensial, alamat host, dan port.

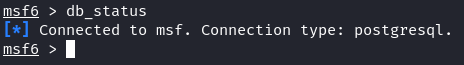

Pemeliharaan Basis Data : Pelihara database Anda secara teratur dengan menjalankan perintah “db_status” untuk memeriksa status koneksi.

3. Masalah Kompatibilitas Modul

Modul metasploit sangat penting untuk keberhasilan eksploitasi. Masalah ketidakcocokan dapat muncul ketika menggunakan modul yang tidak sesuai dengan konfigurasi sistem target.

Larutan:

Validasi Modul : Selalu validasi kompatibilitas modul dengan sistem target. Gunakan perintah “periksa” untuk memverifikasi apakah modul tertentu sesuai untuk target.

Kustomisasi Modul : Jika perlu, sesuaikan modul yang ada atau buat modul Anda sendiri agar sesuai dengan lingkungan target.

4. Gangguan Firewall dan Antivirus

Firewall dan perangkat lunak antivirus dapat memblokir lalu lintas Metasploit dan mencegah keberhasilan eksploitasi.

Larutan:

Enkripsi Muatan : Gunakan enkripsi muatan dan teknik kebingungan untuk menghindari deteksi oleh perangkat lunak keamanan.

Pemindaian Pelabuhan : Gunakan alat seperti Nmap untuk melakukan pemindaian port secara diam-diam sebelum meluncurkan Metasploit agar tidak menarik perhatian pada aktivitas Anda.

5. Masalah Stabilitas Sesi

Setelah eksploitasi berhasil dijalankan, mempertahankan sesi yang stabil sangat penting untuk aktivitas pasca eksploitasi. Hilangnya sesi dapat mengganggu kemajuan Anda.

Larutan:

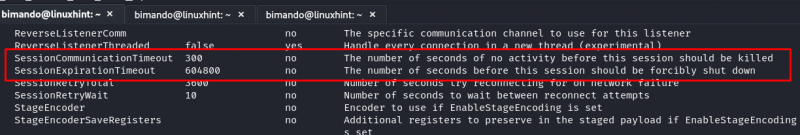

Sesi Tetap Hidup : Konfigurasikan pengaturan sesi tetap hidup untuk memastikan koneksi stabil. Metasploit menawarkan opsi lanjutan untuk mempertahankan sesi dengan mengatur nilai “SessionCommunicationTimeout” dan “SessionExpirationTimeout” menjadi lebih lama. Untuk melihat opsi lanjutan di jendela msfconsole, ketikkan yang berikut ini:

msf > tampilkan tingkat lanjut

Pengaturan lanjutan tersebut memiliki nilai default yang dapat Anda sesuaikan. Untuk memperluas nilai “SessionCommunicationTimeout” dan “SessionExpirationTimeout”, Anda cukup mengetikkan yang berikut ini:

msf > mengatur Batas Waktu Komunikasi Sesi < nilai yang lebih tinggi >msf > mengatur Batas Waktu Kedaluwarsa Sesi < nilai yang lebih tinggi >

Sesi Berputar : Menerapkan teknik perputaran sesi untuk mempertahankan akses meskipun sesi awal hilang.

6. Kegagalan Eksploitasi

Meskipun perencanaannya matang, tidak semua upaya eksploitasi berhasil. Memahami mengapa eksploitasi gagal sangat penting untuk pemecahan masalah yang efektif.

Larutan:

Analisis Log : Menganalisis log Metasploit untuk mencari pesan kesalahan dan petunjuk mengapa eksploitasi gagal. Log dapat memberikan wawasan berharga mengenai apa yang salah.

Eksploitasi Alternatif : Jika salah satu eksploitasi gagal, pertimbangkan untuk mencoba eksploitasi alternatif atau vektor serangan yang berbeda.

7. Intensitas Sumber Daya

Metasploit dapat menghabiskan banyak sumber daya, menyebabkan sistem menjadi lambat atau crash, terutama selama pemindaian atau serangan ekstensif.

Larutan:

Pengelolaan sumber daya: Alokasikan sumber daya sistem yang memadai (CPU, RAM) ke Metasploit untuk mencegah kehabisan sumber daya. Pertimbangkan untuk menjalankan Metasploit pada mesin khusus atau lingkungan tervirtualisasi.

Pembatasan : Gunakan opsi pembatasan untuk membatasi laju upaya eksploitasi, sehingga mengurangi beban pada sistem target.

Kesimpulan

Dalam ranah pengujian penetrasi, menguasai Metasploit adalah sebuah perjalanan yang penuh tantangan dan kemenangan. Panduan ini memberikan wawasan tentang masalah umum yang dihadapi selama pengujian penetrasi dengan Metasploit dan menawarkan solusi praktis untuk mengatasinya. Ingatlah bahwa pemecahan masalah adalah keterampilan penting bagi setiap profesional keamanan siber. Dengan terus menyempurnakan kemampuan pemecahan masalah Anda, Anda akan lebih siap untuk menavigasi dunia peretasan etis yang kompleks dan mengamankan lanskap digital.