Anda mungkin mengalami masalah saat menyiapkan kluster Kubernetes jika Anda hanya mengetahui cara menggunakan NodePort agar layanan Kubernetes dapat diakses melalui Internet. Saat menggunakan jenis layanan NodePort, nomor port tinggi akan ditetapkan dan Anda harus mengizinkan koneksi ke port tersebut dalam aturan firewall Anda. Ini merugikan infrastruktur Anda terutama jika server dapat diakses melalui Internet terbuka. Anda dapat menetapkan blok alamat IP di luar klaster sebagai administrator klaster yang dapat mengirimkan lalu lintas ke layanan di sana. Inilah tepatnya yang akan kita bicarakan dalam artikel ini: untuk menemukan semua informasi penting tentang cara mengonfigurasi IP eksternal layanan penolakan di Kubernetes.

Apa itu Layanan IP Eksternal?

Salah satu endpoint Service akan menerima lalu lintas yang masuk ke cluster menggunakan IP eksternal (sebagai IP tujuan) dan port Service. Kubernetes tidak bertanggung jawab untuk mengelola IP eksternal.

Memastikan IP mana yang digunakan untuk mengakses cluster Kubernetes sangat penting dalam situasi ini. Menggunakan jenis layanan IP eksternal, kami dapat mengikat layanan ke alamat IP yang digunakan untuk mengakses cluster.

Fakta bahwa jaringan Kubernetes berinteraksi dengan jaringan Overlay penting untuk memahami situasi ini. Ini menyiratkan bahwa Anda dapat mengakses hampir setiap node dalam cluster setelah Anda mencapai salah satu node (node master atau pekerja).

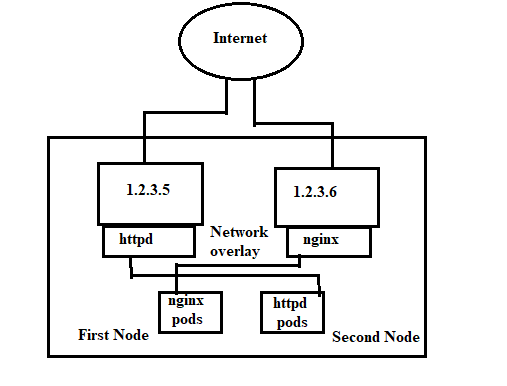

Jaringan ditunjukkan dengan cara ini:

Kedua Node 1 dan 2 dalam diagram berbagi satu alamat IP. Pod asli berada di Node 1 tetapi alamat IP 1.2.3.6 terikat ke layanan Nginx di Node 1. Alamat IP Node 1, 1.2.3.4, terikat ke layanan httpd, dan Pod aktual Node 2 berada di sana.

Ini dimungkinkan oleh dasar-dasar jaringan Overlay. Ketika kami meringkuk alamat IP 1.2.3.4, layanan httpd harus merespons; ketika kita meringkuk 1.2.3.5, layanan Nginx akan merespons.

Keuntungan dan Kerugian dari IP Eksternal

Berikut kelebihan dan kekurangan IP Eksternal:

Adalah Menguntungkan Menggunakan IP Eksternal karena:

-

- IP Anda sepenuhnya dalam kendali Anda. Alih-alih menggunakan ASN penyedia cloud, Anda dapat menggunakan IP milik ASN Anda sendiri.

Kerugian dari IP Eksternal Termasuk Yang Berikut:

-

- Penyiapan langsung yang akan kita lalui saat ini TIDAK tersedia. Ini menyiratkan bahwa jika node gagal, layanan tidak lagi dapat diakses dan Anda harus memperbaiki masalahnya secara manual.

- Untuk menangani MA, diperlukan tenaga manusia yang cukup banyak. Karena IP tidak dialokasikan secara dinamis untuk Anda, Anda harus melakukannya secara manual.

Apa itu Perilaku Tolak/Izinkan Default?

The “ Izinkan bawaan ” menunjukkan bahwa semua lalu lintas diizinkan secara default. Kecuali diizinkan secara khusus, semua lalu lintas ditolak secara default saat menggunakan istilah “ default menyangkal .” kecuali ketika kebijakan jaringan ditentukan.

-

- Semua lalu lintas ke dan dari Pod diizinkan jika tidak ada kebijakan jaringan yang berlaku untuk Pod tersebut.

- Jika satu atau lebih kebijakan jaringan diberlakukan untuk sebuah pod dengan tipe masuknya, hanya lalu lintas masuk yang diizinkan secara eksplisit oleh kebijakan tersebut yang diperbolehkan.

- Ketika satu atau lebih kebijakan jaringan diterapkan pada sebuah pod bertipe jalan keluar, maka hanya lalu lintas jalan keluar yang diperbolehkan oleh kebijakan tersebut yang diperbolehkan.

Pengaturan default untuk jenis titik akhir lainnya (VM, antarmuka host) adalah untuk memblokir lalu lintas. Hanya lalu lintas yang diizinkan secara khusus oleh kebijakan jaringan yang diizinkan, bahkan jika tidak ada kebijakan jaringan yang diterapkan ke titik akhir.

Praktik Terbaik: Kebijakan Penolakan Default Implisit

Anda harus mengonfigurasi kebijakan penolakan default implisit yang dibuat untuk pod Kubernetes Anda. Ini memastikan bahwa lalu lintas yang tidak diinginkan diblokir secara otomatis. Ingatlah bahwa default implisit menyangkal kebijakan selalu berlaku terakhir; jika ada kebijakan lain yang mengizinkan lalu lintas, penolakan tidak berlaku. Penolakan hanya dilaksanakan setelah semua kebijakan lain telah dipertimbangkan.

Bagaimana Cara Membuat Kebijakan Default Denies untuk Kubernetes Pods?

Kami menyarankan untuk menggunakan kebijakan jaringan global meskipun salah satu aturan berikut dapat digunakan untuk membuat kebijakan penolakan default untuk pod Kubernetes. Kebijakan jaringan global diterapkan ke semua beban kerja (VM dan kontainer) di semua ruang nama dan host. Kebijakan jaringan global mendorong pendekatan keamanan yang hati-hati sambil mempertahankan sumber daya.

-

- Aktifkan default untuk menolak kebijakan jaringan global, tanpa spasi nama

- Aktifkan default untuk menolak kebijakan jaringan, dengan spasi nama

- Aktifkan default untuk menolak kebijakan Kubernetes, dengan spasi nama

Apa itu Blok IP?

Dengan ini, rentang IP CIDR tertentu dipilih untuk diizinkan sebagai sumber masuk atau tujuan keluar. Mengingat bahwa IP Pod bersifat sementara dan tidak dapat diprediksi, ini harus berupa IP eksternal-cluster.

IP sumber atau tujuan paket harus sering ditulis ulang saat menggunakan metode masuk dan keluar cluster. Bergantung pada plugin jaringan tertentu (penyedia layanan cloud, implementasi layanan, dll.) yang digunakan, perilaku dapat berubah.

Ini berlaku untuk masuknya dan itu berarti bahwa dalam beberapa kasus Anda harus memfilter paket masuk yang didasarkan pada IP sumber yang sebenarnya. Di sisi lain, “IP sumber” tempat NetworkPolicy bekerja mungkin adalah IP dari LoadBalancer atau bahkan node Pod, dll.

Hal ini menunjukkan bahwa koneksi antara Pod dan IP Layanan yang ditulis ulang ke IP eksternal-cluster mungkin dikenai pembatasan berbasis ipBlock dalam hal jalan keluar.

Apa itu Kebijakan Default?

Semua lalu lintas masuk dan keluar ke dan dari pod di namespace, secara default, diizinkan jika tidak ada kontrol untuk namespace tersebut. Anda dapat mengubah perilaku default namespace dengan menggunakan contoh berikut.

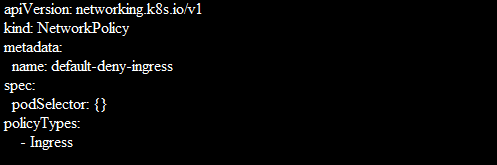

Default Tolak Semua Lalu Lintas Masuk

Saat membuat Kebijakan Jaringan yang memilih semua pod tetapi tidak menyertakan lalu lintas masuk ke pod tersebut, Anda dapat membuat kebijakan isolasi masuknya 'default' dan itu untuk namespace.

Ini memastikan bahwa semua pod, terlepas dari apakah ada NetworkPolicy lain yang memilihnya, diisolasi untuk masuk. Aturan ini tidak berlaku untuk isolasi untuk keluar dari pod mana pun.

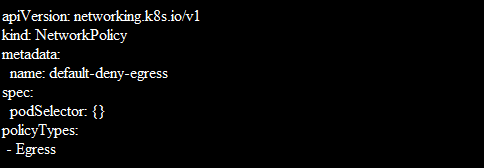

Default Tolak Semua Lalu Lintas Jalan Keluar

Saat Anda membuat NetworkPolicy yang memilih semua pod tetapi melarang traffic keluar dari pod tersebut, Anda dapat membuat kebijakan isolasi jalan keluar 'default' dan itu juga untuk namespace.

Kesimpulan

Panduan ini adalah tentang penggunaan DenyServiceExternalIPs. Kami telah merancang representasi diagram juga untuk membuat pengguna kami memahami bahwa itu berfungsi. Kami juga telah menyediakan contoh konfigurasi.